Plop,

Y a une semaine je me suis rendu compte qu’un de mes certificats généreusement offerts par mon hébergeur arrive à expiration.

J’ai donc décidé de me tourner vers Let’s Encrypt et certbot pour la création et le renouvellement du certificat.

Ma machine étant une debian avec nginx j’ai tout simplement suivi les instructions bien détaillées du site certbot.

Ces instructions sont parfaites pour créer un certificat par domaine / sous-domaine si tout est derrière nginx, ce qui malheureusement n’est pas mon cas.

La solution la plus simple était pour moi de créer un certificat générique du genre *.exemple.fr

Bon, là, mon gestionnaire de nom de domaine n’étant pas dans la liste des plugins DNS existants de certbot c’est un peu moins simple.

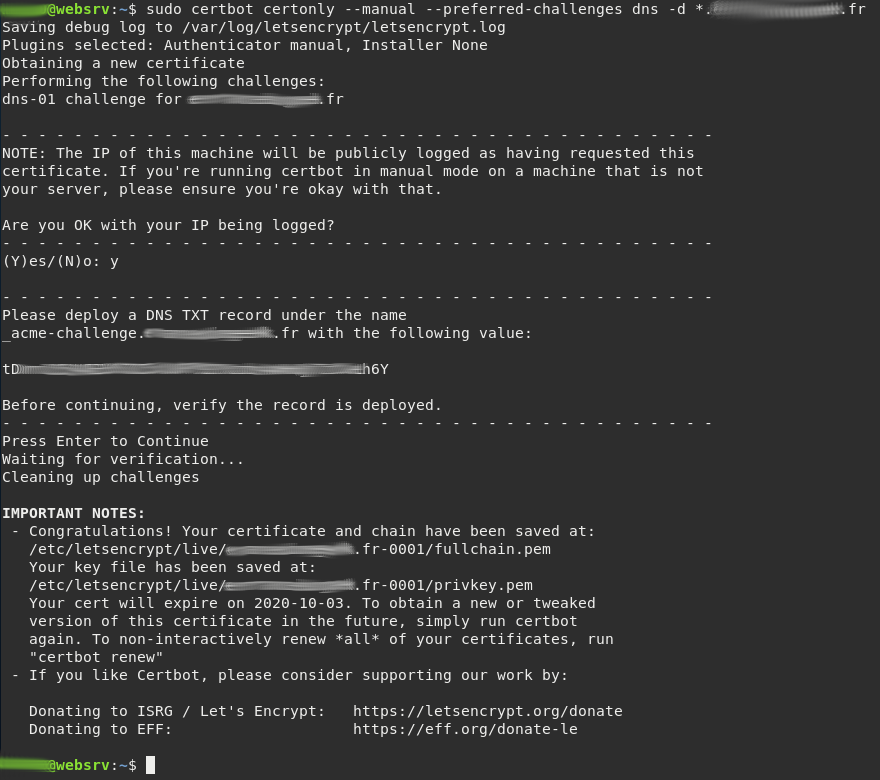

Mais après plusieurs tests et des idées d’options piochés ici et là, j’ai fini par trouver la bonne commande :$ sudo certbot certonly --manual --preferred-challenges dns -d *.exemple.fr

Cette commande va générer une clef qu’il va falloir pousser dans un enregistrement txt du sous-domaine créer pour l’ocasion : _acme-challenge.exemple.fr . Cela va permettre de vérifier que l’on est bien propriétaire du domaine.

Voir le screen ci-dessous :

Une fois la procédure terminée avec succès, le fichier privkey et fullchain sont disponible dans /etc/letsencrypt/live/exemple.fr

Le certificat n’est valable que 3 mois, mais comme l’indique certbot il suffit de lancer la commande sudo certbot renew un peu avant son expiration pour le renouveler.

Il est donc facile de se mettre une alerte pour ne pas l’oublier ou de créer une tache cron pour l’automatiser.